Настройка Comodo firewall

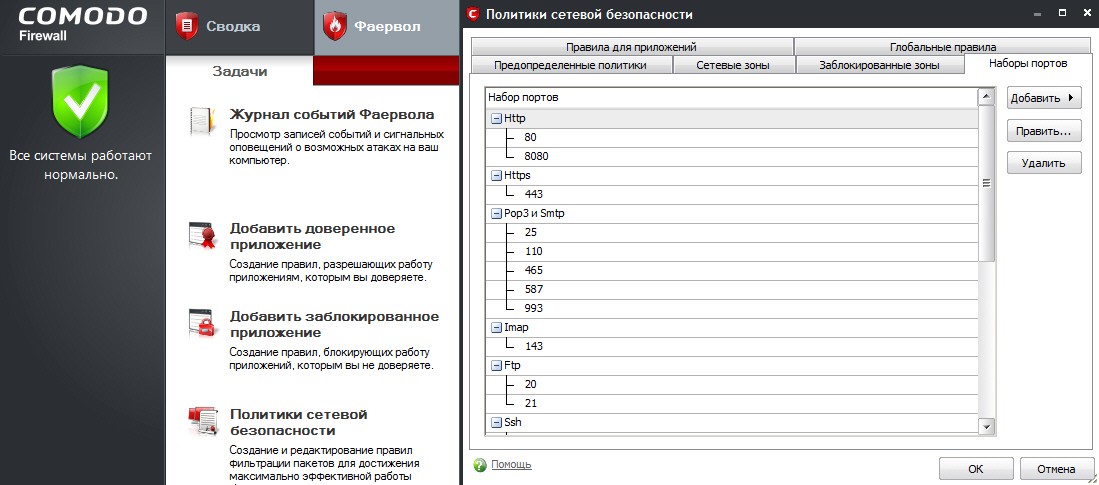

Настраиваем в этом порядке: (кликните на картинке для увеличения в новом окне)

1. Устанавливаем набор портов (для удобства, что бы потом не путаться)

| HTTP | 80, 8080 |

| HTTP SSL или TLS | 443 |

| POP3 и SMTP | 25, 110, 465, 587, 993, 995 |

| IMAP | 143 |

| FTP | 20, 21 |

| SSH | 22 |

| TELNET | 23 |

| DNS | 53 |

| DHCP | 67 |

| TFTP | 69 |

| L2TP (L2F) | 1701 |

| PPTP | 1723 |

| MySQL | 3306 |

| Привилегированные порты | 30000-65535 |

| Синхронизация времени | 123 |

| O&O defrag | 50300 |

Примечания:

In / Out - Входящие / Исходящие.

Allow / Block - Разрешить / Блокировать.

В политиках: сначала для TCP (желтые), затем для UDP (красные), в конце, как всегда запрещающие запросы.

Правила выполняются сверху, если верхняя строчка запрещает, значит нижняя не будет выполняться.

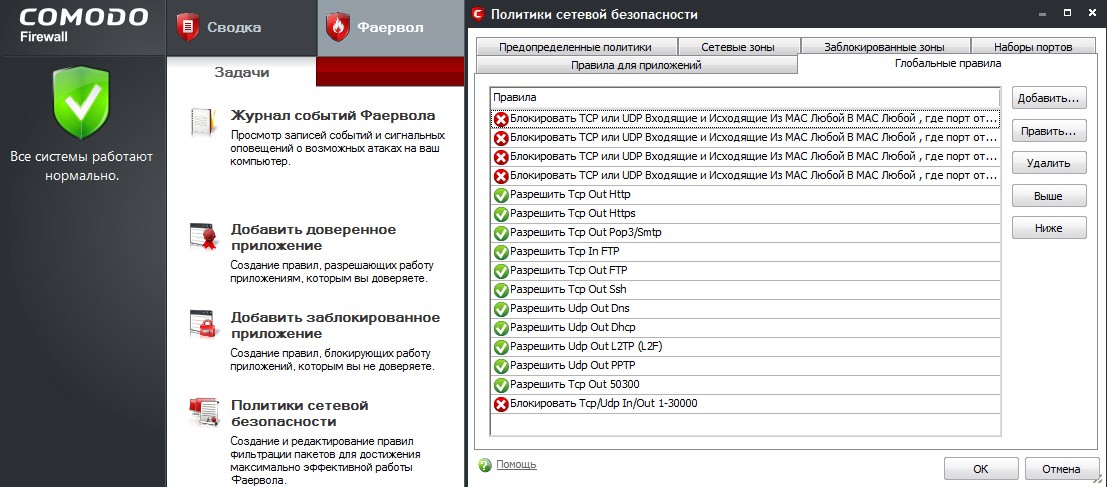

2. Глобальная конфигурация

Для начала блокируем семь портов:

| Tcp/Udp | In/Out | Block | 65 |

| Tcp/Udp | In/Out | Block | 135 |

| Tcp/Udp | In/Out | Block | 137 |

| Tcp/Udp | In/Out | Block | 138 |

| Tcp/Udp | In/Out | Block | 139 |

| Tcp/Udp | In/Out | Block | 445 |

| Tcp/Udp | In/Out | Block | 4444 |

Затем разрешаем набор портов:

| Tcp | Out | Allow | HTTP |

| Tcp | Out | Allow | HTTP SSL или TLS |

| Tcp | Out | Allow | POP3/SMTP |

| Tcp | In | Allow | FTP |

| Tcp | Out | Allow | FTP |

| Tcp | Out | Allow | SSH |

| Tcp/Udp | Out | Allow | Привилегированные порты |

| Tcp | Out | Allow | O&O defrag |

| Udp | Out | Allow | DNS |

| Udp | Out | Allow | DHCP |

| Udp | Out | Allow | L2TP (L2F) |

| Udp | Out | Allow | PPTP |

| Udp | Out | Allow | Синхронизация времени |

Наконец блокируем все, что не разрешили до 30000:

| Tcp/Udp | In/Out | Block | порт с 1 по 30000 |

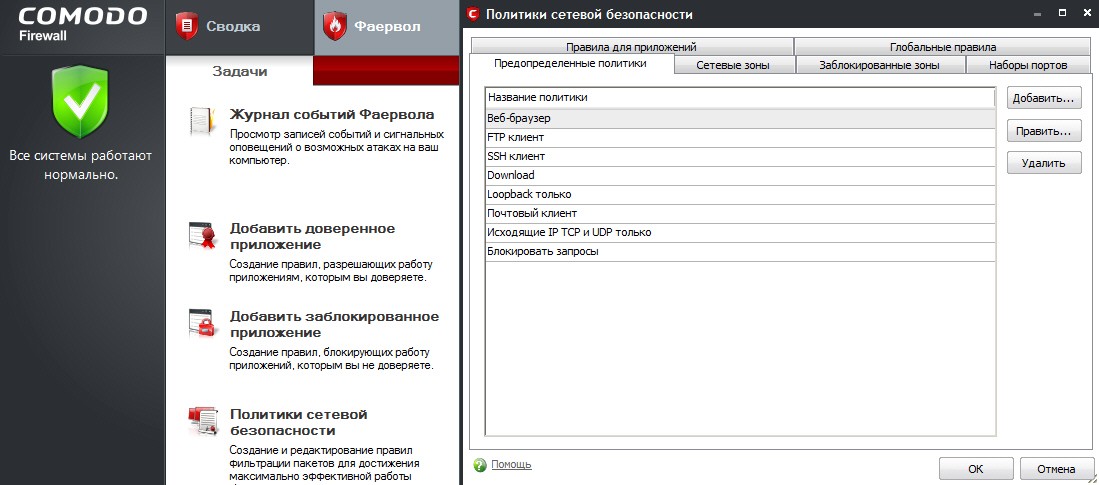

3. Предопределенные политики

| Веб-браузер | |||

| Разрешить исходящие | HTTP | Tcp | Out |

| Разрешить исходящие | HTTP SSL или TLS | Tcp | Out |

| Разрешить исходящие | POP3/SMTP | Tcp | Out |

| Разрешить исходящие | DNS | Udp | Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| Ftp клиент | |||

| Разрешить входящие | FTP | Tcp | In |

| Разрешить исходящие | FTP | Tcp | Out |

| Разрешить исходящие | привелигированные | Tcp | Out |

| Разрешить исходящие | DNS | Udp | Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| SSH клиент | |||

| Разрешить исходящие | SSH | Tcp | Out |

| Разрешить исходящие | DNS | Udp | Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| Download | |||

| Разрешить исходящие | HTTP | Tcp | Out |

| Разрешить исходящие | DNS | Udp | Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| Loopback только | |||

| Разрешить Loopback | 127.0.0.1/225.0.0.0 | Ip | In/Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| Почтовый клиент | |||

| Разрешать исходящие | POP3/SMTP | Tcp | Out |

| Разрешать исходящие | DNS | Udp | Out |

| В остальных случаях | Спрашивать | Ip | In/Out |

| Разрешить исходящие | |||

| Разрешить исходящие | IP TCP | Tcp | Out |

| Разрешить исходящие | IP UDP | Udp | Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| uTorrent клиент | |||

| Разрешить исходящие | HTTP | Tcp/Udp | Out |

| Разрешить исходящие | HTTP SSL или TLS | Tcp/Udp | Out |

| Разрешить исходящие | привелигированные | Tcp/Udp | In/Out |

| Разрешить исходящие | DNS | Udp | Out |

| Запретить и логировать | неподходящие | Ip | In/Out |

| Блокировать запросы | |||

| Запретить и логировать | неподходящие | Ip | In/Out |

4. Правила для приложений используют предопределенные политики и настраиваются вручную

Примерно так настраивался билайн, подключение к рабочему месту с использованием виртуальной сети Vpn или L2tp:

System

Разрешить исходящие L2TP (L2F) запросы Udp Out Порт назначения 1701

Разрешить исходящие PPTP запросы Udp Out Порт назначения 1723

Запретить и логировать все неподходящие запросы Tcp/Udp In/Out

C:\Windows\system32\svchost.exe

Разрешить исходящие Dns запросы Udp Out Порт назначения 53

Разрешить исходящие Dhcp запросы Udp Out Порт назначения 67

Синхронизация времени запросы Udp Out Порт назначения 123

Запретить и логировать все неподходящие запросы Tcp/Udp In/Out

Если не получилось создать подключение посмотрите в Сводка -> Firewall заблокировал ** соединений (при нажатии на ** - кол-во соединений), будут отображены заблокированные приложения, протоколы, Ip и порты входящих и исходящих соединений, возможно необходимо будет добавить некоторые разрешения. Если не получается создать подключения, тогда измените Режим Firewall на Режим обучения, после нескольких соединений переведите на Пользовательская политика и отредактируйте разрешения в Правилах для приложений

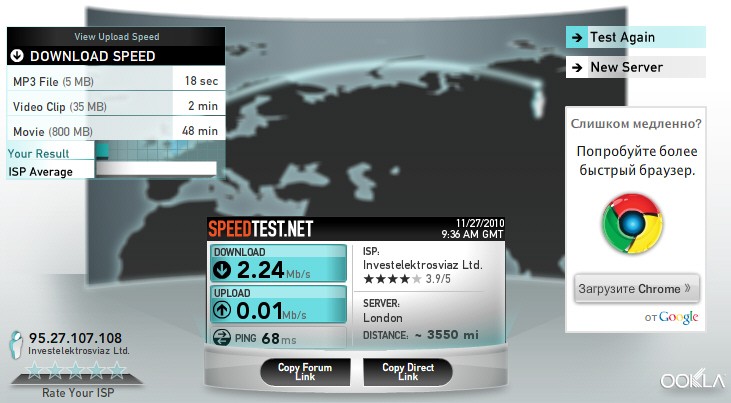

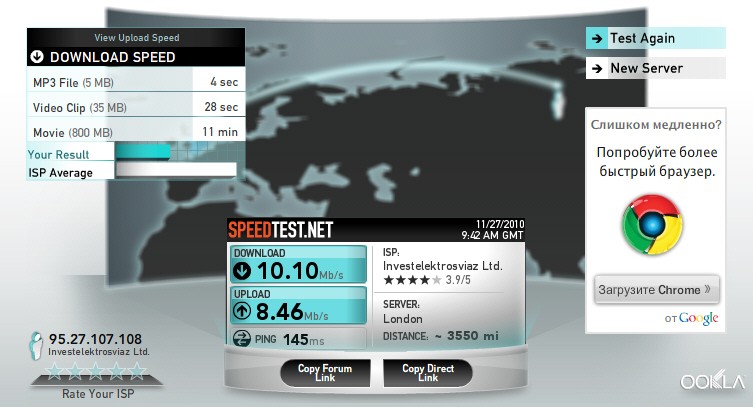

Корбина безлимитный 5 Мбит, работает DMaster

Пустая линия

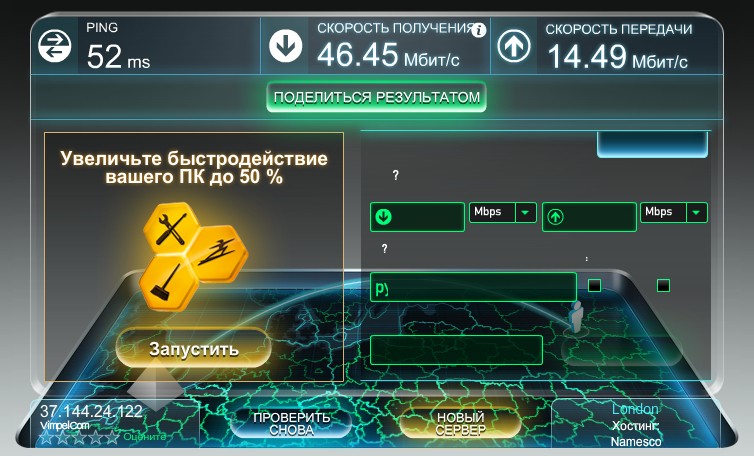

Билайн безлимитный 30/15 Мбит

Билайн элитный 60/30 Мбит XUbuntu (немного скорость подняли)